OTセキュリティソリューショントピック

「OTセキュリティ」強化の真の手法、サイバー攻撃による稼働停止を回避するために必須の“意外な視点”とは?

PR記事

三菱電機OTセキュリティ事業推進部長の柴田剛志氏(左)と、TXOne Networks CEOの劉栄太(テレンス・リュウ)氏

三菱電機とTXOne Networksが2023年12月、製造現場などのOT(制御運用技術)向けセキュリティ事業を拡大するべく、協業契約を締結した。TXOneはトレンドマイクロと台湾Moxaの合弁会社として19年に設立されて以来、4年間で売上高を27倍に伸ばしたOTセキュリティの急成長企業だ。ファクトリーオートメーション界のリーディングカンパニーである三菱電機が、そんなTXOneと手を携えて顧客に提供するメリットとは何か。OTセキュリティ強化の“コツ”も含め、両社のキーパーソンが徹底解説する。

IT部門にとって製造現場は“ジャングル”?

OTセキュリティ強化で直面する「部門間の壁」とは

――三菱電機とTXOne Networksは、なぜOTセキュリティ事業の拡大に向け協業を決断したのですか。

柴田剛志・三菱電機OTセキュリティ事業推進部長 サイバー攻撃が増え、その手口も巧妙化する中で、多くの企業はITセキュリティについてはすでに対策を講じています。そうしてITセキュリティの強化にめどを付けた企業が今、本格的に乗り出しているのがOT(オペレーショナルテクノロジー:制御運用技術)セキュリティ対策なのです。

劉栄太(テレンス・リュウ)・TXOne Networks CEO OTセキュリティの分野は、まさに黎明期にあるといえますよね。

柴田 背景にはOTへのサイバー攻撃の増加や、企業側のDX(デジタルトランスフォーメーション)の推進といったOTセキュリティの強化を巡る外的要因と内的要因があります(詳細は後述)。ただし、OTセキュリティに関しては、いざ対策を講じようとすると「何からどう手を付ければいいか分からない」とお困りになる企業が非常に多いと感じています。

――ITのセキュリティ対策を講じた情報システム部門などに任せれば、万事うまくいくのではないのですか。

柴田 OTセキュリティ対策には固有の難しさがあるのです。三菱電機はお客さまのIT部門、OT部門のどちらともお付き合いがあるのですが、IT部門には製造現場の実態に関する知識が足りず、現実的なOTセキュリティ対策を講じにくい。OT部門が何よりも重視する「可用性の高さ」(システムを稼働し続けること=現場の生産性を維持する能力の高さ)にしても、その「高さ」とは具体的にどのくらいなのかが、感覚的に分かりません。

一方でOT部門には「この機器を動かして30年」といった熟練の“現場のプロ”がいるものの、セキュリティに関するノウハウが不足しがちです。

しかも両部門はほとんどの場合、コミュニケーションを密に取っていない。だからITの担当者は、「製造現場はセキュリティ管理が満足にされていないジャングルだ!」と思うばかりで、OTセキュリティ対策と距離を取ってしまうことが多いんですよね。

リュウ OTの世界は非常に細分化されており、業種などによって環境が異なるという特徴がありますしね。半導体と製薬と自動車の製造現場では、機器や工程など、環境が何もかも違う。同業種でさえ、現場によって機器構成が変わります。そのセキュリティを強化するとなれば、何からどう手を付けていいか分からなくて当然です。

さらに事を複雑にしているのが、現場で使用されている機器の「古さ」です。私はお客さまの所に伺うとまず「レガシー設備はありますか」と質問するのですが、100%こうした答えが返ってきます。「もちろんです」――。このこともまた、OTセキュリティ強化の難しさにつながっています。

OTセキュリティの強化には独特の難しさがあるようだ。以降では、OTセキュリティ対策を企業成長のための投資と捉えるべき明確な理由や、サイバー攻撃に備え「止まらない現場」を維持するための視点とノウハウについて、柴田氏とリュウ氏にひもといてもらう。

OTセキュリティ強化を巡る外的、内的要因の実態

対策コストを「投資」と見るべき理由とは?

――レガシー設備は、OTセキュリティ強化にとって頭痛の種なのですね。

リュウ 多くの現場には、サポートの切れたWindows OSなどで運用される“20年選手”“30年選手”の設備があるものです。こうしたレガシー設備は、セキュリティパッチ(ソフトウエアなどの問題点を修正するための追加プログラム)が提供されていない場合、サイバー攻撃に対してより脆弱になるのです。

――3~5年で最新のパソコンに買い替えるIT部門からすると、「盤石なセキュリティ体制を敷くならば、適宜設備を入れ替え、システムを構築し直した方が合理的」と考えたくなりそうです。

リュウ しかし、半導体製造装置でいえば1台当たり数億~数百億円する高価なものであり、装置は簡単に入れ替えられるものではないんですよね。それにTXOneが日本、米国、ドイツの大企業300社を対象に2022年に行った調査では、「最新設備を導入してもウイルスに侵入されていた」といった経験があると回答した企業が、全体の47%に上りました。機器を新しくしたからといって、必ずしもOTにおけるサイバー攻撃を防げるわけではないのです。

――聞けば聞くほどOTセキュリティの強化は難しそうです。それでも今、OTセキュリティ対策に本格的に乗り出す企業が増えているのはなぜですか。先ほど柴田さんがおっしゃった外的要因と内的要因が、それほど大きいということなのでしょうか。

柴田 そうですね。外的要因としてはまず、サイバー攻撃者側が“進化”していることが挙げられます。攻撃手法は巧妙化する一方であり、半導体業界や自動車業界などの製造現場が攻撃され、生産・出荷が一時停止した事案も複数発生しています。

また、インシデントの相次ぐ発生に伴い、OTセキュリティリスクを回避するための規格やガイドラインも策定されています。

リュウ 規格やガイドラインには国際標準や業界標準、国内標準などさまざまなものがあります。例えば半導体業界におけるSEMI E187は、半導体製造装置サプライヤーやシステムインテグレーターなどが、隠れたマルウエア(悪意のあるソフトウエア)のない安全な装置を提供することを保証する、半導体製造関連業界向けのサイバーセキュリティ標準として機能しています。

柴田 こうなると特にサプライチェーンの中の各ベンダーは、規格やガイドラインに準拠した対応を行う必要に迫られます。そうしなければ受注機会を失うといった事態に陥りかねないからです。

他方で内的要因としては、企業内部におけるDXやIoT(モノのインターネット)の推進意向の高まりが挙げられます。

一昔前までOTシステムは、ITシステムと切り離され、独立した閉鎖環境下で運用されていました。ところが昨今では、各種機器がインターネット経由で通信する「つながる工場化」が加速しています。ただしそれはOTへのサイバー攻撃リスクを増大させる施策でもあるため、DX化・IoT化と両輪でOTセキュリティの強化に動く企業が増えているのです。

OTセキュリティ対策を単なるコストと捉えず、持続的に企業成長を遂げるために必要な投資と考えるべき時代が到来しているということです。IT部門とOT部門が連携し、可用性とセキュリティ強化を両立させる適切な対策を講じることが不可欠となっています。

――では、ITとOTを融合したOTセキュリティ対策を講じようとする企業に対し、三菱電機とTXOneの協業はどのようなメリットをもたらしますか。

OTセキュリティはコラボなくして成し得ない!

三菱電機とTXOneが手を組んだ根本理由

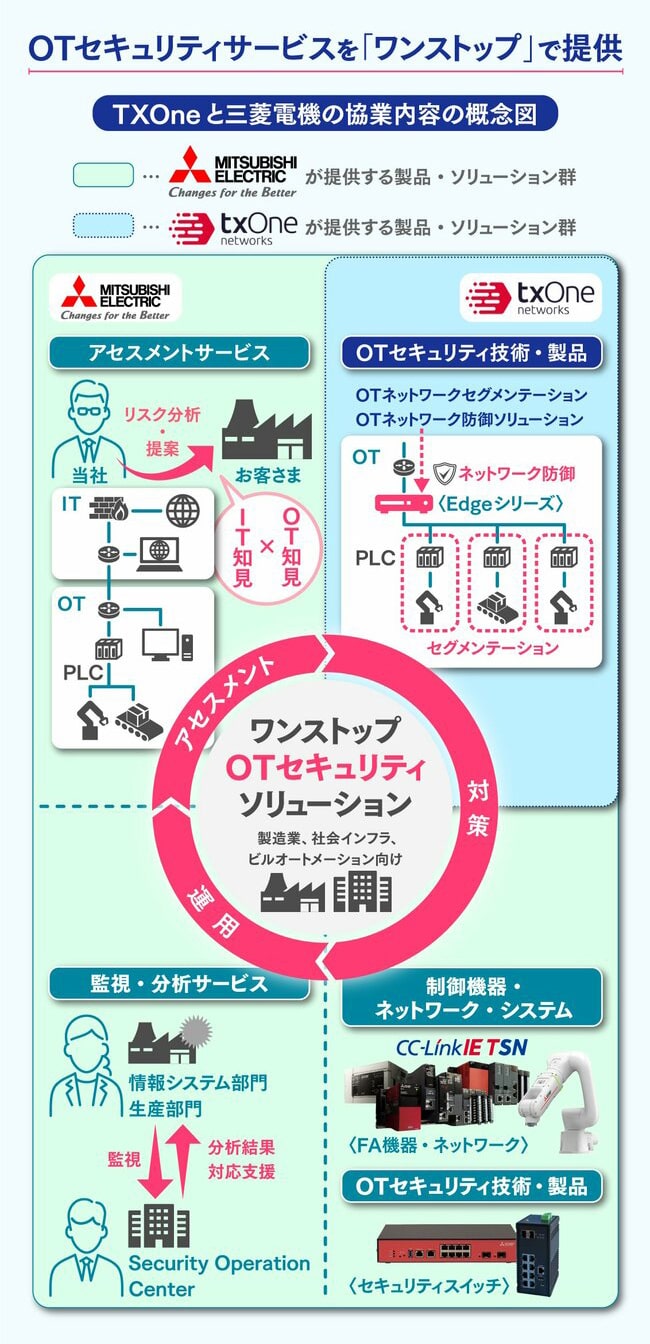

柴田 協業により、三菱電機が提供するワンストップソリューションの一つとして、TXOneの優れたテクノロジーを提供できるようになりました。OTセキュリティに関するリスクの優先度を割り出し、対策を提案するアセスメントサービスから、制御機器・ネットワーク・システム、OTセキュリティ技術・製品、サイバー攻撃の監視・分析サービスの供給まで、全てに、よりきめ細かに対応していく体制が整ったといえます(下図参照)。

リュウ 三菱電機にはもともと、OTとIT双方の知見が蓄積されています。シーケンサー(PLC:プログラマブル・ロジック・コントローラー)やサーボモーターといったFA(ファクトリーオートメーション)制御機器など、各種産業機器に強く、グローバルでも高いシェアを持っています。ITセキュリティ技術についても、金融業界をはじめとするさまざまな分野に対して提供してきました。

こうした三菱電機の知見と、TXOneのOTセキュリティのノウハウを組み合わせることで、生産性や効率性と、安全性を両立する有用なOTセキュリティソリューションの展開が可能になると期待しています。ひいては、産業機器そのもののセキュリティレベルの向上なども目指すことができるでしょう。

柴田 ITとOTの関係を海の断面図に照らし合わせ、海面の上に広がる空中部分をITの分野、海中部分をOTの分野に見立てると、セキュリティ対策は空中から海中へ順に講じられていくものです。

そして今、多くの企業のセキュリティ対策は海面を通過し、ITの知見とOTに関する少しの知識があれば対応可能な、海面に近い海中部分まで進んできました。いうなれば、生産計画を行うパソコンのセキュリティ対策などですね。

しかし、深海にあるシーケンサーやロボットなどのセキュリティ対策まで講じるには、デバイス自体に対する深い知識がどうしても必要になります。

われわれとしても、TXOneが保有するOTネットワークセグメンテーション(ネットワークを複数のサブネットワークに分割することで、サイバー攻撃の対象領域を減らす手法)のノウハウや、防御技術とのシナジーにより、新たな価値を提供できるようになると思っています。

TXOneは台湾TSMC(台湾積体電路製造)と共にSEMI E187の策定にも携わるなど、半導体業界を中心とした製造現場に深く根差している。こうした知見にも魅力を感じています。

リュウ そもそもOTセキュリティ対策は、コラボレーションなくして成し得ません。

25年前のセキュリティ対策といえば、IT分野において単にファイアウオールやアンチウイルスソフトウエアを導入するだけといったケースが多かった。しかし現在、大企業は、組織を保護するために平均50~60種類のサイバーセキュリティ・ソリューションを採用しているといわれています。

先ほど柴田さんとお話しした通り、サイバー攻撃が巧妙化している上、DX化・IoT化の流れの中でITとOTの融合も進んでいます。そのため、セキュリティ対策の範囲が拡大し、対策の高度化も求められているのだと考えています。

――確かに、OTセキュリティの“前提”すら変わりつつあります。社内ネットワークも含め何も信頼せず、常に疑い、検証する姿勢で全情報資産に対策を講じる「ゼロトラスト」の考え方が主流になっています。

リュウ 製造現場も変貌を遂げており、バーチャルマシンのセキュリティなども求められるようになっていますよね。何にせよ、万全なセキュリティ対策を講じるなら、CISO(最高情報セキュリティ責任者)のみならず工場長、さらには社外のサプライヤーやセキュリティ会社の担当者の意見まで擦り合わせる必要性が生じています。

OTセキュリティ対策は、誰かが全ての答えを出せるといった単純なものではなくなっているのです。そこで欧米では複数の企業がコラボレートし、セキュリティの課題解決に臨んでいます。ドイツでは14年にCSSA(サイバー・セキュリティ・シェアリング&アナリティクス)が設立されました。現在16社が会員企業として知見を共有し合っています。

今回の三菱電機とTXOneの協業は、グローバルにおける同様のコラボレーションの契機になり得る、意義のある取り組みだと考えています。

柴田 本当に、OTセキュリティにはコラボレーションが重要ですよね。

このコラボレーションを最大限生かすことによって、TXOneと共に半導体や自動車メーカーなどの製造業のみならず、社会インフラ、ビルオートメーションなどにおけるセキュリティ対策も積極的に担っていきたいと思っています。

2024/2/13公開 TXOne Networks Japan合同会社によるダイヤモンド・オンラインタイアップ広告掲載